Naruszenia bezpieczeństwa informacji rzadko przypominają sceny z filmów o hakerach. Zazwyczaj proces ten szwankuje po cichu, poczynając od drobnych ustępstw, które z czasem stają się niebezpieczną, choć akceptowaną normą. Przykładem takich ustępstw mogą być dostępy nadawane „tylko na chwilę”, pozornie wygodna praca na niezabezpieczonych kopiach plików czy pozostawianie szerokich uprawnień osobom, które dawno zmieniły swoje role w strukturze firmy. Organizacja może funkcjonować w ten sposób przez długi czas, jednak poczucie spokoju jest w tym wypadku złudne. W rzeczywistości ryzyko stale rośnie, a wraz z nim potencjalne koszty incydentów, stres zespołów oraz narażenie na dotkliwe konsekwencje prawne i finansowe.

- 1. Czym jest SZBI? Definicja i zakres ochrony informacji

- 2. Cele systemu zarządzania bezpieczeństwem informacji

- 3. Podstawowe elementy SZBI

- 4. Analiza i ocena ryzyka w SZBI

- 5. Zabezpieczenia organizacyjne i techniczne

- 6. Zarządzanie incydentami bezpieczeństwa informacji

- 7. Monitorowanie, audyt i doskonalenie SZBI

- 8. Rola SZBI w zgodności z przepisami i wymaganiami prawnymi

- 9. FAQ – Najczęściej zadawane pytania

Odpowiedzią na te wyzwania jest system zarządzania bezpieczeństwem informacji (SZBI). Jego głównym zadaniem jest zaprowadzenie trwałego porządku w obiegu danych. Nie należy go jednak traktować jako jednorazowego projektu polegającego na stworzeniu stosu dokumentacji. To przede wszystkim nowoczesna i spójna logika zarządzania, która opiera się na precyzyjnie zdefiniowanym zakresie ochrony, jasno rozdzielonych odpowiedzialnościach oraz podejściu skoncentrowanym na realnej analizie ryzyka w ramach ciągłego cyklu doskonalenia.

Zrozumienie mechanizmów SZBI pozwala odejść od „gaszenia pożarów”, czyli działania po fakcie, na rzecz świadomego budowania odporności biznesowej. W tym artykule prezentujemy przewodnik po praktycznych aspektach wdrażania i utrzymywania systemu, który ułatwi merytoryczny dialog między kadrą zarządzającą a działami IT, audytem czy specjalistami ds. zgodności. Znajdziesz tu konkretne wskazówki, które pomogą przekuć teoretyczne wymogi norm w sprawne narzędzie wspierające codzienną pracę.

Czym jest SZBI? Definicja i zakres ochrony informacji

Samo określenie „bezpieczeństwo” bywa w świecie biznesu nadużywane i często mylnie utożsamiane wyłącznie z warstwą technologiczną, np. zakupem nowoczesnego antywirusa czy konfiguracją firewalla. SZBI to jednak znacznie szersza koncepcja, która wykracza poza ramy działu IT i stanowi integralną część strategii operacyjnej firmy.

Definicja bezpieczeństwa informacji

Bezpieczeństwo informacji to proces ochrony danych przed zdarzeniami, które mogłyby naruszyć ich poufność, integralność lub dostępność. Chodzi o to, by właściwe osoby miały dostęp do ważnych informacji wtedy, gdy ich potrzebują, a jednocześnie by nikt nie mógł tych informacji zmienić bez pozwolenia ani przekazać osobom nieupoważnionym.

SZBI to nie jednorazowe działanie, ale ciągły proces obejmujący zasady, procedury i zabezpieczenia, które razem tworzą system kontroli w organizacji. Dzięki temu firma nie polega na intuicji, ale działa według planu, który pozwala precyzyjnie określić, co i dlaczego chronimy oraz jak weryfikujemy skuteczność tych działań. Takie procesowe podejście stanowi fundament międzynarodowej normy ISO/IEC 27001.

Zakres informacji objętych ochroną

W dobrze zaprojektowanym systemie granice ochrony wyznacza realna wartość biznesowa konkretnych zasobów, a nie tylko ich format czy miejsce przechowywania. Bezpieczeństwo nie kończy się bowiem na cyfrowych bazach danych czy serwerowniach, ale dotyczy całego środowiska operacyjnego firmy.

Kluczowe są tu oczywiście same dane: od dokumentacji finansowej i handlowej po raporty zarządcze i unikalną wiedzę pracowników. System musi jednak chronić także infrastrukturę, czyli aplikacje, narzędzia chmurowe i urządzenia, na których te informacje są przetwarzane. Równie ważne są procesy biznesowe takie jak rekrutacja, obsługa klienta czy fakturowanie. To właśnie podczas tych codziennych działań dane krążą wewnątrz firmy i są najbardziej narażone na błędy. Ostatnim ogniwem, często najsłabszym, są ludzie oraz współpraca z dostawcami, gdyż w zetknięciu z zewnętrznymi systemami najłatwiej o luki w zabezpieczeniach.

Jasne określenie zakresu ochrony zapobiega rozmyciu odpowiedzialności i sprawia, że cała organizacja rozumie bezpieczeństwo tak samo.

Cele systemu zarządzania bezpieczeństwem informacji

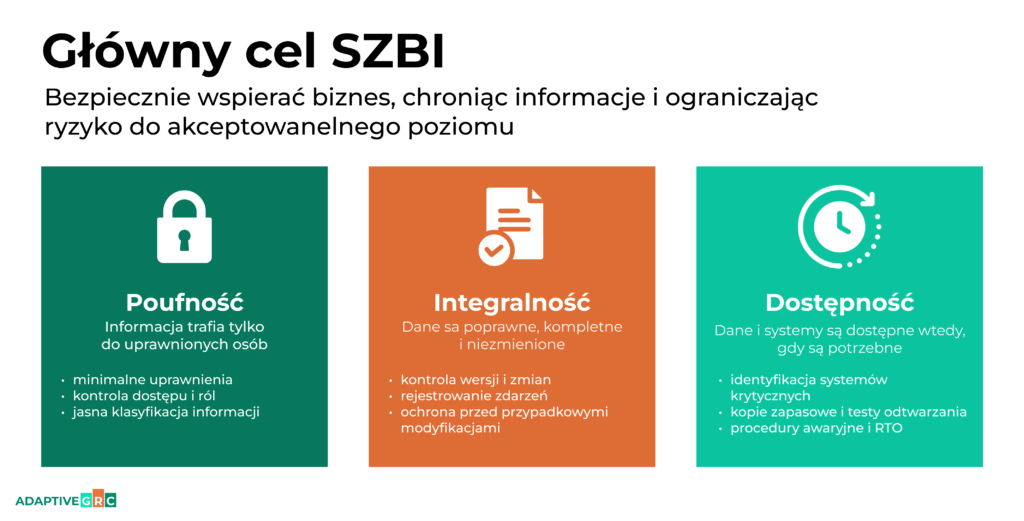

Cele SZBI wynikają bezpośrednio z trzech fundamentów bezpieczeństwa: poufności, integralności oraz dostępności. W codziennej praktyce te atrybuty nie konkurują ze sobą, lecz wymagają świadomego wyważenia. Zbyt restrykcyjne zasady mogą sparaliżować procesy biznesowe, natomiast zbyt luźne podejście prędzej czy później doprowadzi do incydentu. Zadaniem systemu jest więc stworzenie reguł, które realnie wspierają rozwój firmy, ograniczając jednocześnie ryzyko do akceptowalnego poziomu.

Zapewnienie poufności

Poufność to gwarancja, że informacja trafi wyłącznie do osób uprawnionych. Choć kojarzy się głównie z kontrolą dostępu, w rzeczywistości zależy od wielu czynników: sposobu udostępniania dokumentów, zarządzania uprawnieniami w chmurze, kultury pracy zdalnej, a nawet dyscypliny wewnątrz zespołów. W ramach SZBI poufność buduje się poprzez konkretne mechanizmy, takie jak zasada minimalnych uprawnień, regularne przeglądy dostępów oraz rozdzielanie ról. Kluczowe jest również wprowadzenie jasnej klasyfikacji informacji, która określa, na jakich zasadach dane mogą być przekazywane na zewnątrz.

Utrzymanie integralności

Integralność oznacza, że informacja pozostaje poprawna, kompletna i niezmieniona w sposób nieautoryzowany. Co ważne, zagrożeniem nie są tu tylko złośliwe ataki, ale często brak kontroli nad zmianami i brak wiedzy o tym, kto i kiedy modyfikował dany plik. Odporność na takie zdarzenia buduje się przez wdrożenie kontroli wersji, systemy akceptacji zmian oraz szczegółowe rejestrowanie zdarzeń. Ważne jest także rozdzielenie środowisk (np. testowego od produkcyjnego) oraz procedury, które minimalizują ryzyko przypadkowego usunięcia lub nadpisania danych.

Gwarancja dostępności

Dostępność to pewność, że systemy i dane są do dyspozycji użytkowników zawsze wtedy, gdy są potrzebne. Problemy w tym obszarze mogą wynikać z awarii technicznych, błędów u dostawców czy ataków ransomware, ale często ich źródłem są zaniedbania, jak choćby brak testów odtwarzania kopii zapasowych. W SZBI dostępność przekłada się na konkretne parametry: identyfikację systemów krytycznych, określenie oczekiwanych czasów odtworzenia (RTO) oraz precyzyjne procedury awaryjne. System wymusza też jasne przypisanie ról decyzyjnych w sytuacjach kryzysowych oraz regularne sprawdzanie, czy mechanizmy odzyskiwania danych faktycznie działają.

Podstawowe elementy SZBI

Skuteczny system nie opiera się na przypadku, lecz na wzajemnym oddziaływaniu trzech kluczowych komponentów: jasnych zasadach, precyzyjnie rozdzielonej odpowiedzialności oraz świadomym podejściu do ryzyka. Tak skonstruowany mechanizm pozwala organizacji nie tylko reagować na zagrożenia, ale przede wszystkim im zapobiegać.

Polityka bezpieczeństwa informacji

Polityka bezpieczeństwa wyznacza strategiczny kierunek i opisuje „zasady gry” obowiązujące w firmie. Powinna być czytelna i osadzona w realiach, czyli określać, co uznajemy za dane wrażliwe, jak je klasyfikujemy, jakie są reguły dostępu czy zasady pracy poza biurem. Dobry dokument precyzuje też oczekiwania wobec dostawców oraz sposób obsługi incydentów. Najważniejsza jest jednak praktyczność – nawet najbardziej poprawna formalnie polityka nie zadziała, jeśli nie będzie odpowiadać na realne sytuacje z codziennej pracy. SZBI buduje nawyki tylko wtedy, gdy zasady są zrozumiałe i egzekwowalne, a nie jedynie podpisane i odłożone na półkę.

Role i odpowiedzialności w organizacji

System wymaga jasnego podziału zadań, aby uniknąć sytuacji, w której za bezpieczeństwo odpowiada „każdy i nikt”. Kierownictwo nadaje priorytety i akceptuje poziom ryzyka, ale za operacyjne działanie całego mechanizmu odpowiada pełnomocnik lub koordynator ds. SZBI, który dba o spójność dokumentacji i cykl doskonalenia systemu. Istotne jest też zaangażowanie menedżerów poszczególnych działów. To oni najlepiej wiedzą, które informacje w ich zespołach są krytyczne i jakie skutki dla firmy miałby ich wyciek. Choć działy IT wdrażają techniczne zabezpieczenia, to ostateczny sukces zależy od każdego pracownika. To codzienne, z pozoru błahe wybory, jak to, komu udostępnić plik, czy jak zareagować na podejrzaną wiadomość, decydują o szczelności całego systemu.

Zarządzanie ryzykiem informacyjnym

Skuteczna ochrona nie polega na zabezpieczaniu wszystkiego w jednakowo rygorystyczny sposób, co byłoby kosztowne i nieefektywne. Zamiast tego firma skupia zasoby tam, gdzie ewentualne straty byłyby najdotkliwsze. Proces ten zaczyna się od wskazania najcenniejszych danych i oceny, co realnie może im zagrozić. Dopiero wtedy dobiera się zabezpieczenia adekwatne do rzeczywistych potrzeb. Takie racjonalne planowanie jest podstawą wdrażania normy ISO/IEC 27001 i pozwala łączyć bezpieczeństwo z priorytetami biznesu. Dzięki temu organizacja nie traci budżetu na ochronę mniej istotnych informacji, skupiając się na zasobach decydujących o jej rynkowej przewadze.

Analiza i ocena ryzyka w SZBI

Analiza ryzyka stanowi serce SZBI, ponieważ nadaje merytoryczny sens wszystkim działaniom ochronnym. Bez niej wdrażane zabezpieczenia bywają przypadkowe – zbyt kosztowne w stosunku do wartości danych lub, co gorsza, niewystarczające wobec największych zagrożeń. Wykorzystanie sprawdzonych metod i narzędzi analizy ryzyka pozwala kadrze zarządzającej zastąpić intuicyjne planowanie strategią opartej na twardych danych.

Identyfikacja aktywów informacyjnych

Proces budowy odporności zaczyna się od precyzyjnego ustalenia, co dokładnie podlega ochronie. Aktywem może być baza CRM, raporty sprzedażowe, wiedza kluczowych specjalistów czy proces obsługi klienta. Na tym etapie każdemu zasobowi przypisuje się opiekuna i określa, jak jego utrata wpłynęłaby na poufność czy dostępność danych w organizacji. Istotne jest także stworzenie mapy zależności, na przykład od zewnętrznych dostawców usług chmurowych, których awaria mogłaby sparaliżować dany proces.

Identyfikacja zagrożeń i podatności

Kolejnym krokiem jest zdiagnozowanie słabych punktów oraz zdarzeń, które mogą doprowadzić do incydentu. Zamiast operować ogólnymi hasłami o „błędzie ludzkim”, warto skupić się na konkretach: phishingu, zbyt szerokich uprawnieniach czy braku weryfikacji kopii zapasowych. Precyzyjne wskazanie powtarzalnych błędów w codziennych działaniach pozwala zaprojektować zabezpieczenia, które realnie podnoszą poziom bezpieczeństwa, zamiast tworzyć jedynie złudzenie ochrony w dokumentacji.

Ocena skutków i prawdopodobieństwa ryzyka

Ryzyko to wypadkowa tego, jak bardzo prawdopodobny jest dany incydent oraz jak dotkliwe będą jego skutki, od strat finansowych i kar prawnych aż po utratę zaufania na rynku. Zastosowanie wspólnej miary dla całej organizacji pozwala obiektywnie zestawić ze sobą zagrożenia z różnych działów i mądrze ustalić priorytety. Cały ten proces sprowadza się do podjęcia konkretnej decyzji biznesowej: czy ryzyko redukujemy przez nowe zabezpieczenia, przenosimy je na zewnątrz, np. poprzez wykupienie polisy cybernetycznej, czy też świadomie je akceptujemy. Dzięki temu bezpieczeństwo przestaje być „niczyje”, a organizacja opuszcza szarą strefę domysłów na rzecz jasnych ścieżek odpowiedzialności.

Zabezpieczenia organizacyjne i techniczne

Skuteczne zabezpieczenia nie powstają w próżni; muszą one wynikać bezpośrednio z analizy ryzyka i być mocno osadzone w codzienności firmy. Dobrze zaprojektowany SZBI łączy zasady postępowania, technologię oraz ochronę fizyczną w taki sposób, aby wyeliminować luki na styku procesów i narzędzi.

Zabezpieczenia organizacyjne (procedury i szkolenia)

To fundament, który porządkuje sposób pracy z informacją. Składają się na niego jasne zasady nadawania i odbierania uprawnień, reguły klasyfikacji danych oraz precyzyjne wymagania wobec dostawców. Ważnym jego elementem jest budowanie świadomości pracowników. Zamiast jednorazowych szkoleń „do odhaczenia”, SZBI promuje ciągłe utrwalanie pożądanych postaw, takich jak rozpoznawanie prób wyłudzeń czy nawyk zgłaszania każdego podejrzanego zdarzenia.

Zabezpieczenia techniczne (systemy IT i kontrola dostępu)

Rozwiązania techniczne w SZBI wcale nie muszą być skomplikowane, by skutecznie chronić organizację. Często największą poprawę przynoszą proste, ale konsekwentnie stosowane mechanizmy: uwierzytelnianie wieloskładnikowe (MFA), rozdzielenie uprawnień administracyjnych czy systematyczne monitorowanie alertów. Takie podejście realizuje wymogi art. 32 RODO, który nakazuje wdrażanie środków adekwatnych do ryzyka i stanu wiedzy technicznej. Zamiast inwestować w pojedyncze, kosztowne narzędzia, SZBI stawia na spójność i widoczność zdarzeń w systemach.

Zabezpieczenia fizyczne

W dobie pracy hybrydowej i chmury ochrona fizyczna bywa niesłusznie pomijana. Tymczasem bezpieczeństwo informacji to także kontrola dostępu do pomieszczeń, dbałość o sprzęt mobilny oraz niszczenie dokumentów papierowych i starych nośników danych. SZBI domyka system ochrony tam, gdzie dane opuszczają świat cyfrowy. Gwarantuje to, że każda informacja podlega nadzorowi, niezależnie od tego, czy znajduje się w bazie danych, czy na biurku pracownika.

Zarządzanie incydentami bezpieczeństwa informacji

Incydenty zdarzają się nawet w najlepiej przygotowanych organizacjach. Celem SZBI nie jest utopijna obietnica całkowitego braku zagrożeń, lecz skrócenie czasu ich wykrycia, usprawnienie reakcji oraz wyciąganie wniosków na przyszłość.

Identyfikacja i zgłaszanie incydentów

Skuteczność systemu zależy od tego, jak szybko informacja o problemie trafi do odpowiednich osób. Konieczne jest zatem ustalenie prostej definicji incydentu oraz jasnej ścieżki zgłoszeń. Pracownicy często wahają się z raportowaniem podejrzanych zdarzeń, jeśli proces jest zbyt skomplikowany. SZBI powinien dawać każdemu członkowi zespołu jasność, gdzie i w jakiej formie należy zgłosić zdarzenie, aby firma mogła właściwie zareagować.

Reagowanie na incydenty i minimalizacja skutków

Sprawna reakcja wymaga gotowego planu i jasno przypisanych ról. Należy wcześniej określić, kto decyduje o izolacji systemów, kto kontaktuje się z dostawcami, a kto odpowiada za zabezpieczenie dowodów. W przypadku naruszenia ochrony danych osobowych SZBI pozwala sprawnie ocenić, czy sytuacja wymaga powiadomienia organów nadzorczych. Jasne procedury eliminują chaos i zbędną improwizację, pozwalając zespołowi skupić się na utrzymaniu ciągłości operacyjnej oraz skutecznym ograniczaniu skutków zdarzenia.

Analiza przyczyn i działania korygujące

Po opanowaniu sytuacji krytycznej najważniejsze jest wyciągnięcie wniosków. Analiza przyczyn (ang. root cause analysis) pozwala SZBI przejść z trybu reagowania na tryb aktywnego budowania odporności. Wynikiem takiej analizy może być zmiana konfiguracji narzędzi, ale też korekta procesów czy dodatkowe szkolenia. Największym błędem byłby powrót do codziennych obowiązków bez wprowadzenia zmian, które zapobiegną powtórce podobnego zdarzenia w przyszłości.

Monitorowanie, audyt i doskonalenie SZBI

SZBI to system zarządzania, który musi działać w stałym cyklu łączącym planowanie, realizację, weryfikację i poprawę działań. Takie podejście, znane jako PDCA (ang. plan-do-check-act), pozwala utrzymać szczelność i aktualność ochrony wobec nowych zagrożeń.

Monitorowanie skuteczności zabezpieczeń

Weryfikacja skuteczności ma na celu potwierdzenie, że przyjęte założenia zdają egzamin w codziennej pracy. Warto oprzeć ją na konkretnych danych: terminowości przeglądów uprawnień, wynikach testów odtwarzania kopii zapasowych czy faktycznym poziomie wiedzy pracowników. Bez systematycznego nadzoru łatwo ulec złudzeniu, że same procedury gwarantują ochronę. Zarządzanie bezpieczeństwem wymaga dowodów na to, że przyjęte mechanizmy rzeczywiście spełniają swoje zadanie, a nie tylko figurują w dokumentacji.

Audyty wewnętrzne systemu

Zgodnie z wymogami normy ISO/IEC 27001 audyt wewnętrzny to stały element rozwoju systemu, a nie jednorazowa kontrola. Rzetelna weryfikacja skupia się na faktach: analizie logów, rejestrów zmian oraz wyników testów. Pozwala ona sprawdzić, czy kluczowe ryzyka zostały zaadresowane konkretnymi decyzjami zarządu, a nie pozostawione bez nadzoru. Audyt ograniczony wyłącznie do przeglądu dokumentów tworzy jedynie pozory bezpieczeństwa, natomiast prawdziwym jego celem jest uzyskanie obiektywnego obrazu odporności organizacji.

Ciągłe doskonalenie i aktualizacja SZBI

Dojrzały system ewoluuje wraz z firmą. Każdy nowy projekt, zmiana modelu pracy czy wejście w życie nowych regulacji wymagają dostosowania zabezpieczeń do aktualnych zagrożeń. Odporność organizacji buduje się poprzez regularne sprawdzanie skuteczności przyjętej strategii oraz konsekwentne wdrażanie poprawek. Kiedy znamy cele i korzyści płynące z ISO 27001, łatwiej dostrzec, że działania te nie są biurokratycznym wymogiem, lecz podstawą stabilnego rozwoju biznesu.

Rola SZBI w zgodności z przepisami i wymaganiami prawnymi

System zarządzania porządkuje rozproszone wytyczne prawne w jeden model operacyjny. Pozwala to organizacji sprawnie wykazać należytą staranność przed organami nadzorczymi oraz partnerami biznesowymi.

Ochrona danych osobowych

Dzięki SZBI zasada rozliczalności z RODO przestaje być tylko zapisem prawnym, a staje się elementem codziennej pracy. System pozwala na bieżąco kontrolować przepływ informacji wewnątrz firmy oraz w kontaktach z dostawcami. W efekcie zabezpieczenia odpowiadają na rzeczywiste zagrożenia, co skuteczniej chroni prywatność bez generowania zbędnych kosztów.

Wymagania branżowe i regulacyjne

W wielu branżach korzystanie z uznanych standardów bezpieczeństwa to wymóg ustawowy, a nie wybór. SZBI pozwala płynnie włączyć specyficzne wytyczne, takie jak dyrektywa NIS2 czy komunikaty KNF, w codzienne procesy firmy. Dzięki temu organizacja nie musi tworzyć osobnych list kontrolnych dla każdego urzędu z osobna, co pozwala uniknąć powielania tych samych procedur i oszczędza czas pracowników.

Więcej o tym, jak połączyć wymogi ISO 27001 z dyrektywą NIS2, przeczytasz w naszym opracowaniu.

Odpowiedzialność organizacji za bezpieczeństwo informacji

Wdrożenie systemu przesuwa ciężar ochrony danych z poziomu technicznego na szczebel decyzyjny. Takie podejście jest zgodne z najnowszymi regulacjami, takimi jak dyrektywa NIS2 czy komunikaty KNF, które wprost nakładają na kadrę zarządzającą odpowiedzialność za nadzór nad cyberbezpieczeństwem.

Dzięki SZBI każde ryzyko jest świadomie monitorowane przez osoby zarządzające danym procesem, a ochrona informacji przestaje być postrzegana jako koszt, stając się inwestycją w stabilność firmy. Ostatecznie organizacja zyskuje opinię przewidywalnego kontrahenta, co otwiera drogę do współpracy z najbardziej wymagającymi partnerami biznesowymi.